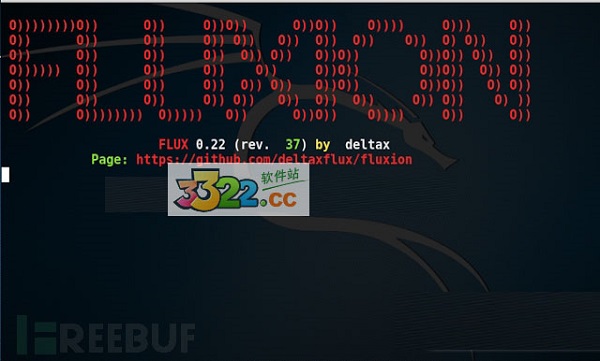

安装教程

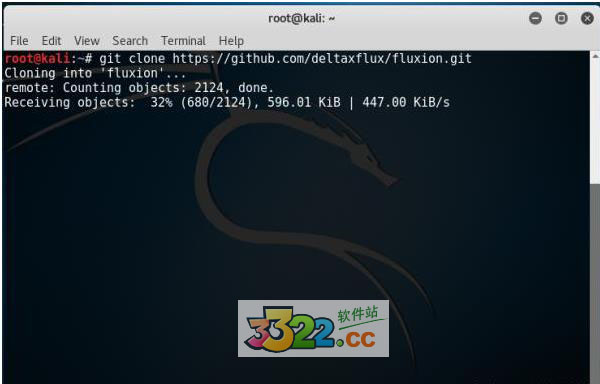

PS:fluxion要在Kali(linux操作系统的一个发行版)系统下运行,否则无效1、直接在github将所有文件克隆到Kali操作系统界面中

2、显示如下图即代表下载完成

3、所有文件及文件路径

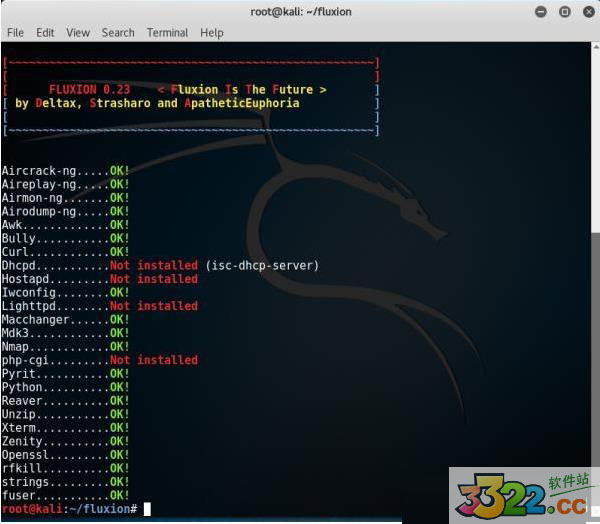

4、启动后会自动检测本机是否安装其所依赖的其他软件,如果任意一项不存在软件会自动退出并提示缺少的工具

5、fluxion目录下有一个‘Installer.sh’脚本文件,运行后会自动更新或安装缺少的工具

6、这个过程可能需要很长一段时间,更新安装完成后如图

工作原理

1、扫描能够接收到的WIFI信号2、抓取握手包(这一步的目的是为了验证WiFi密码是否正确)

3、使用WEB接口

4、启动一个假的AP实例来模拟原本的接入点

5、然后会生成一个MDK3进程。如果普通用户已经连接到这个WiFi,也会输入WiFi密码

6、随后启动一个模拟的DNS服务器并且抓取所有的DNS请求,并且会把这些请求重新定向到一个含有恶意脚本的HOST地址

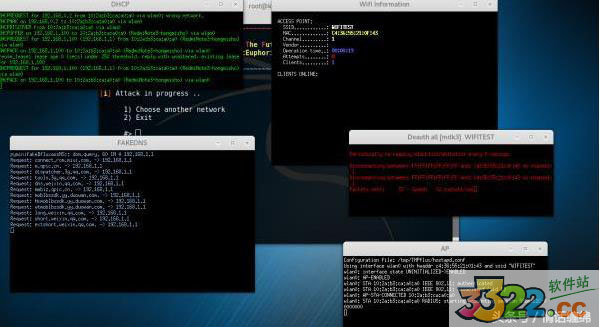

7、随后会弹出一个窗口提示用户输入正确的WiFi密码

8、用户输入的密码将和第二步抓到的握手包做比较来核实密码是否正确

9、这个程序是自动化运行的,并且能够很快的抓取到WiFi密码

Fluxion使用教程

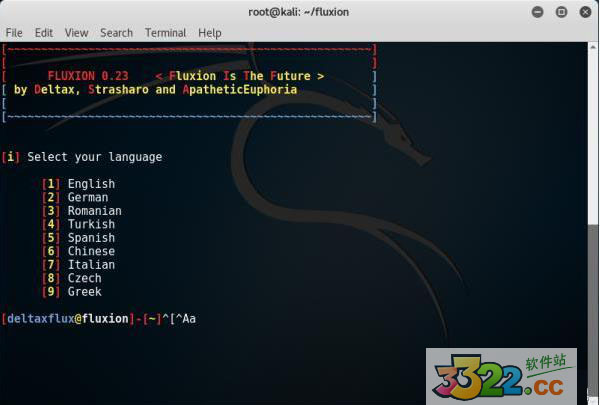

1、启动,出现用户协议,点击Ok

2、选择语种,这个工具在更新后增加了对中文的支持,虽然有部分菜单翻译不全,但是还是很良心的,这次知识兔使用中文,选择‘6’

3、选择信道,知识兔选择‘1’所有信道

4、fluxion调用aircrack扫描附近WIFI

5、在找到目标WIFI后按‘Ctrl+c’,fluxion会列出扫描结果并通过id进行选择

6、选择目标后 出现WIFI的基本信息及攻击选项 选择‘1 伪装AP’

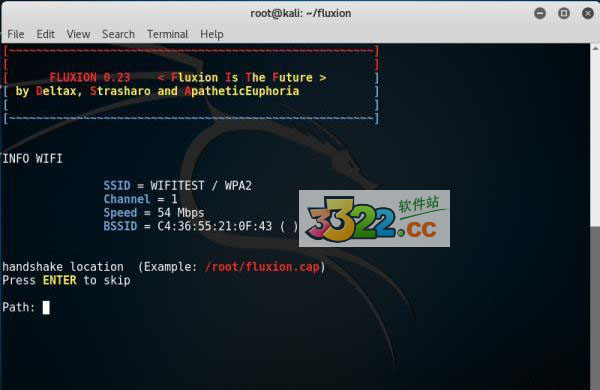

7、输入握手包存放路径 知识兔按回车使用默认路径

8、选择抓取握手包的工具 知识兔选择第一个 aircrack-ag套件

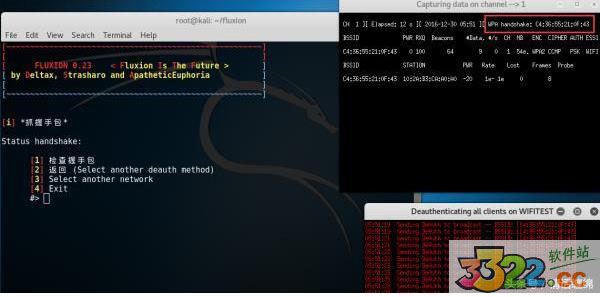

9、选择攻击方式 知识兔选择‘1’对所有目标发起deauthentication攻击

10、出现两个窗口,一个是deauthentication攻击,此时连在目标路由器的客户端会强制解除验证解除连接掉线;另一个是aircrack等待抓取握手包,客户端在掉线后重新连接时会抓取握手包。当在aircrack窗口出现WPA handshake时证明已经抓到握手包,然后知识兔选择‘1 检查握手包’

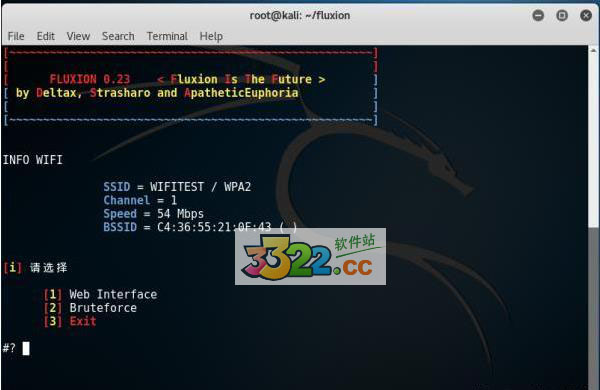

11、选择获取密码的方式,第一种 web注入 也是知识兔今天只要介绍的 第二种跑包(暴力破解)之前的文章已经说过 这里知识兔选泽‘1’

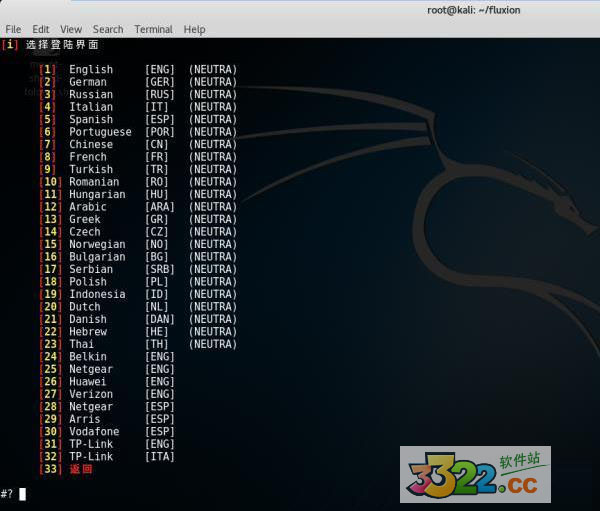

12、选择web页面语言,包括了大部分路由器品牌的页面,当然知识兔也可以根据自己的需要在 /fluxion/Sites/ 修改页面。本次演示知识兔选择7 中文通用页面

13、这时fluxion会调用多个工具对原有路由器进行攻击,并迫使客户端连接到知识兔伪造的ap中,同时对dns进行欺骗将客户端流量转到知识兔的钓鱼页面

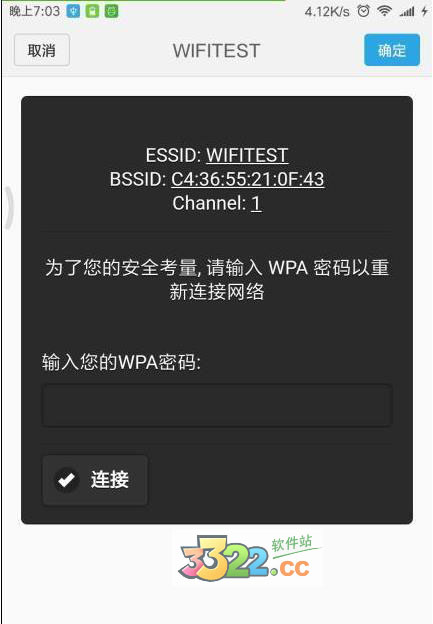

14、手机会断开原来的wifi 并连接到知识兔伪造的ap 并弹出认证页面 由于对dns进行了转发,所以即时关闭认证页面 只要打开任意页面都会转到到这

15、知识兔输入错误密码

16、输入正确密码

17、在通过对比密码正确后,fluxion会关闭伪造的ap 使客户端重新连接到原来的ap 并给出ap密码 退出程序

下载体验